なりすましや改ざんなど、情報セキュリティ対策に力を入れる企業も多いかと思いますが、心理的な隙や行動ミスといった人的ミスを起点にした情報流出は対策しづらいものです。その人間の脆弱性につけこんで情報を盗み出す「ソーシャルエンジニアリング」が問題となっています。本稿では、ソーシャルエンジニアリングの手口や被害に遭わないためのポイントについて解説していきます。

「フィッシング詐欺」もソーシャルエンジニアリングの1つ?

セキュリティ侵害というと、なんらかのITツールを使ってマルウェアを相手のシステム内に仕込み、それを使って情報を詐取したり、システムごと乗っ取ってデータを暗号化させ金銭を要求したりといった手口を想像するかと思います。セキュリティ侵害のひとつに、特別なITツールや技術を使わず、人間の隙や弱みに付け込んで情報を搾取する「ソーシャルエンジニアリング」があるのをご存知でしょうか。

実は、ソーシャルエンジニアリングは身近な詐欺行為であり、例えばメールや

SMSなどを使って詐欺サイトに誘い込み、重要情報をサイトに入力させて盗む「フィッシング詐欺」もソーシャルエンジニアリングの1つとされています。こうした手口は、独立行政法人情報処理推進機構(IPA)も「情報セキュリティの10大脅威 2022」(※)のなかで「個人」と「組織」の両方で重大なインシデントとして解説されています。

※独立行政法人情報処理推進機構(IPA)「情報セキュリティの10大脅威 2022」

実は、ソーシャルエンジニアリングは古くからある脅威であり、電話が普及したころからさまざまな形で使われてきました。架空の人物になりすまし電話口から特定の人物の自宅電話や住所を聞き出し、悪用するといったことがよくありました。

また、もっともらしい内容の文面を記載したメールを送り付け、個人情報を書かせて返信させて盗みだすといった手口も広義ではソーシャルエンジニアリングと言われています。これは、今でも横行している古典的な手口です。

原始的な手口だからこそ大きなセキュテリィ事故につながる

ソーシャルエンジニアリングの手口はさまざまありますが、基本的な手口はいずれも技術的にはシンプルで原始的とも言えます。前述した「電話で重要情報をだまして聞き出すもの」以外に、肩越しにキー入力をのぞき見る「ショルダハッキング」、ごみ箱を漁る「トラッシング」もそのひとつです。こうした手口は、どれも原始的すぎて大きな脅威とは考えられない、という人もいるかもしれません。

ですが、手口が原始的であればあるほど、狙われるリスクも高くなるため、ちょっとした隙に盗まれたパスワードや個人情報などを使って、さらに大きな犯罪が引き起こされる可能性が残り続けます。

メール使ったセキュリティ被害への対策は?

こうしたリスクを最小化するには、セキュリティに関する教育の徹底が求められます。もちろん、一度は全社員に教育をした、周知させたという組織でも、定期的に再教育を行う必要があります。

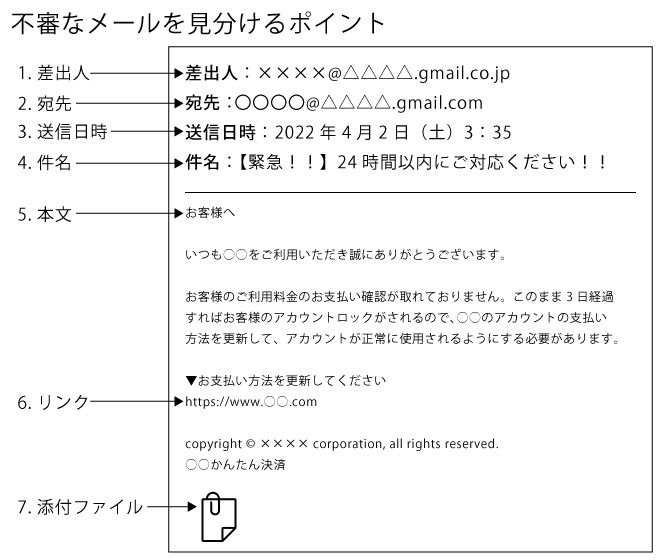

まずは「詐欺メールとはどういうものか」ということについて再確認しましょう。最近の詐欺メールは、日本語としてしっかりしたものが増えていて、うっかりだまされるケースも珍しくなくなっています。差出人名、件名、ドメイン、Ccの内容、送信時間などを確認し、不審な点があればメールを開くのを控えましょう。以下の項目に多く該当する場合は、怪しいメールである可能性が高いと言えます。

1.差出人

・見覚えのない相手からの送信

・職務に関わりのある部署や組織、顧客、パートナーからの送信

・メールアドレスやドメインに不審な点が見られる、もしくはスペルがおかしい

2.宛先

・Ccに身に覚えがない宛先が追加されている

・Ccに同じ苗字の社員が並んでいるなど、所属や職務に関係なく送信されている

3.送信日時

・深夜~早朝など、業務時間外に送信されている

4.件名

・本文の内容と関連性がない件名になっている

・依頼した覚えのない内容が記されている

・「重要!」「緊急!」など、早急な返信を求める内容になっている

5.本文

・「パスワード変更における確認のお願い」といった、あからさまにハイパーリンクに誘導するような文面になっている

・文法やスペルが間違っており、日本語的に不自然な言葉、改行など文面に違和感がある

・署名がない、もしくは変わっている

・信頼できる相手からの送信なはずなのに、なぜか会話がかみ合ってない

6.リンク

・本文がなく、ハイパーリンクだけが記載されている

・表示されているリンクと遷移先に違和感がある

・リンクにスペルミスが見られる

7.添付ファイル

・本文と関連性のないファイルが添付されている

近年では手口の巧妙化も進んでおり、イメージ図が散りばめられたHTMLメールを使うケースも見られます。「メール作成に手間がかかっていそうだから」といって、無条件に信頼するのは控えたほうがいいかもしれません。

メールだけでなく、電話での対応も再確認した方がいいかもしれません。その場合は音声だけで名乗っている相手を簡単に信用しないことが大切です。さらにいえば、個人情報は知っていても基本的には誰にも教えない、パスワード変更などの方法は決められたルール以外では行わないというように、セキュリティ運用を明確にしておくことも重要です。

PCの画面を背後からのぞき見できないようなのぞき見防止フィルムを貼る、会社支給以外のUSBメモリは利用できなくするなどの措置を取るのも効果的でしょう。

ペーパーレス化もソーシャルエンジニアリング対策に有効

厳重な扱いが要求される書類を物理的に残さないためにも、業務のペーパーレス化の推進は重要です。テレワークをきっかけに、ペーパーレス化を検討する機会が増えたかと思いますが、紙の書類の扱いに懸念が残る場合には、セキュリティ課題として社内で話し合い、どういう運用をするかを明確にしておく必要があります。ペーパーレス化をITの側面から導入する前に、自社にとっての「重要データ」の定義から、印刷から破棄までのルールを細かく決めておくことで、ソーシャルエンジニアリングの発生を防ぐことが可能になります。

また、電子化から取り残され、社判を押し、紙のまま保管しておきたくなる書類の代表が「契約書」でしょう。しかし、契約書はさまざまな組織の多くの人がかかわるものなので、捺印したものを郵送していて業務フローをまわしていては、どうしてもスピードが遅くなってしまいます。

紙のままにして電子化しない理由の1つが「真正性」の問題です。いつのまにか改ざんされる、第三者に詐取されるといった懸念があるのかもしれません。しかし、紙で行っていても改ざんや詐取のリスクはつきまといます。つまり、電子化された契約書類に書かれている内容、サインや印鑑の真正性が担保されればいいわけです。

まとめ

上述した真正性を担保するソリューションに、電子署名ソリューションの

「HelloSign」があります。これにより、リモートチームはどこからでも、ビジネスに不可欠なドキュメントを安全に送信、署名、保存できます。

編集不可能な監査証跡が各署名依頼に付加され、全ての操作はタイムスタンプが付与されて細かく追跡されます。これがドキュメントへのアクセスや閲覧、署名の証拠になります。許可された人のみがその契約書作成のためのワークフローに参加するので、作成のプロセスで、途中から悪意のある第三者が改ざんしたり、内容を盗み見ることは基本的にできなくなります。

編集不可能な監査証跡が各署名依頼に付加され、全ての操作はタイムスタンプが付与されて細かく追跡されます。これがドキュメントへのアクセスや閲覧、署名の証拠になります。許可された人のみがその契約書作成のためのワークフローに参加するので、作成のプロセスで、途中から悪意のある第三者が改ざんしたり、内容を盗み見ることは基本的にできなくなります。

つまるところ、IT活用はもちろんのこと、継続的な教育を通して従業員一人ひとりのセキュリティ意識を高めることで、ソーシャルエンジニアリングの発生率は少なからず抑えられるのです。